2015对于所有安全厂商而言都是艰苦的一年,重大的网络安全事件、信息泄露事件几乎贯穿了全年,那么对于刚刚开头的2016年,安全专家们又有什么看法?

下一个目标会是云计算——布莱斯·博兰(火眼安全公司亚太地区首席技术执行官)

我们预计,2016年会出现很多这方面的事件,黑客会利用云进行各种非法活动,包括生成网络流量、主机漏洞利用、编译恶意软件,甚至是比特币挖掘,来降低运营成本。

攻击者也将开始在云平台上托管了大量的指令和控制服务——例如,利用推特作为恶意媒介软件/僵尸网络进行通信。他说,虽然使用云作为其技术战略的一部分,大多数企业没有真正拥有与其资产相一致的安全控制。这会吸引不少图谋不轨的人的注意。

利益驱动的数据库失窃与财产盗取——2016年《McAfee实验室威胁预测报告》

在2016年面向失窃个人身份信息及用户名/密码数据的交易黑市将进一步增多。而大数据仓库技术在与失窃个人身份信息集相结合之后,将为攻击者带来极具价值的宝贵记录。

此外,针对特定系统与数据的选择性攻击活动已经成为最为可怕的新型攻击手段之一。此类攻击会拦截并修改事务或者数据内容,从而帮助恶意人士获得 收益。攻击者能够变更受害者的工资存款数额,并将多余存款直接转存至另一个账户。预计网络窃贼在2016年年内将造成高达数百万美元的损失。

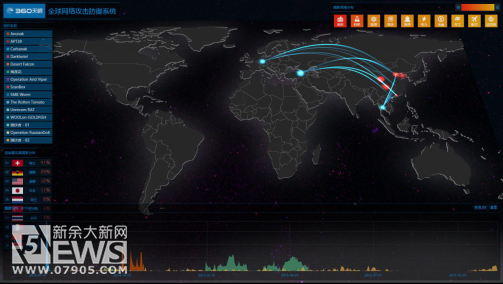

大数据安全分析获认可——《360企业安全趋势技术趋势预测报告》

现在企业都拥有大量、复杂的数据集—-来自IT与安全设备,多到无法进行人工分析,传统的安全运营平台(SOC,相当于国外SIEM),无法对这些非结构化、海量数据进行实时分析。随着大数据技术的普及与应用,企业开始部署大数据安全分析工具,以更好地发现数据间的联系,实现对企业网络的持续监控。采用大数据分析手段,可以对以往无法处理的海量安全数据进行近乎实时的分析,可以尽快发现异常状况,进行安全响应。现在“数据驱动安全”的理念正在逐步为用户接受,预计2016年大数据安全分析产品将会得到更多用户认可。

应用服务商将成为攻击目标——Amit Yoran(RSA公司总裁)

随着组织机构越来越多地采用 “即服务”(aaS)方案并享受由此带来的便利,其大部分敏感应用及数据都将由云平台负责承载。而这部分来自多家企业客户的有价值数据将成为网络犯罪与网络间谍活动的重 要窥探目标,并给相关恶意人士带来可观的利润回报。有鉴于此,我们需要进一步提高对第三方风险的关注度与保护。

AaaS模式将代替APT——Juan Andrés Guerrero-Saade(卡巴斯基资深安全专家)

在2016年APT攻击会不复存在,以后只会产生更深度、更具破坏性的攻击,让网络犯罪更加难以追踪检测。作为advanced persistent threats(APT)的组成部分,威胁性(threats)仍存在,而持久性(persistent)将会消失,这是为了消除被攻下系统的一切痕迹。

AaaS(访问权限提供服务access-as-a-service,也就是后门买卖服务)模式将成为企业的核心安全威胁之一。黑客中的赏金猎人们会为获得最高的那份赏金竭尽所能,取得网络目标的控制权限,这种后门竞价买卖的盈利模式会代替APT攻击。

对提高物联网设备安全的需求变得更加迫切——《赛门铁克安全情报团队预测报告》

随着消费者购买越来越多的智能手表、活动追踪器、全息耳机及其他物联网设备,提高设备安全的需求将变得更加迫切。市场调研公司Gartner发布的《物联网概述(Agenda Overview for the Internet of Things)》报告中提到,到2020年,大约有300亿个互联设备将在行业中得到广泛使用。

毫无疑问,物联网设备市场将会不断扩大,但低成本硬件平台和操作系统的差异性仍将导致该市场较为分散。近年来在移动领域,针对Android平台的攻击已经屡有发生。系统制造商们正在针对它们所支持的生态系统加强安全防护开发,例如苹果公司的HomeKit等。

黑客将矛头指向移动支付服务——Min-Pyo Hong(SEWORKS公司CEO)

基于黑帽黑客们从另一角度给出的安全建议,我们意识到Apple Pay以及Samsung Pay等领先移动支付平台在2016年当中有可能遭遇严重的安全威胁。实际案例可能并不涉及对支付处理算法的破解,而是通过对整体系统进行分析以实现机制回避与安全漏洞利用,最终导致信用卡信息诈骗、敲诈勒索乃至非法使用状况。

我们目前已经看到了恶意人士如何在未经银行验证的前提下将被窃取信用卡信息成功添加至Apple Pay账户当中,从而使得诈骗分子能够利用失窃信用卡信息作为支付活动的敲门砖。很快,类似的技术必然会出现在在线交易当中。

黑客会着力于抗取证和隐匿攻击证据——《飞塔2016网络安全预测报告》

2015年一个令人乍舌的公开披露事件是Rombertik病毒。该病毒不仅可以绕过常规的反病毒检测,甚至还具备反沙盒检测的能力,抵达目标主机后,能够读取浏览器的击键记录,以窃听用户名、口令、账号等敏感信息。不仅如此,该病毒被设置了保护机制,当发现了被检测到之后,能够启动“自爆”机制来毁掉宿主机。

因此通过这个例子可以看出,恶意软件不再被动的逃避检测,而是主动的回击检测。这样一来,企业在遭受了这样的一次攻击后进行数据丢失的调查取证都是很难的。